Actualités

Pour vous abonner au fil RSS, cliquez sur la vignette d'abonnement de votre choix :

C'est 'officiel' : la Chine utilise des hackers dans son armée!»

Publié le 24/03/2015

Un chercheur spécialisé dans le renseignement a repéré des informations sur des divisions de hackers au sein de l’armée chinoise, dans un document officiel publié par cette dernière.

Ce chercheur au centre américain CIRA (Center for Intelligence Research and Analysis) a pu se procurer le dernier rapport de l’APL (Armée Populaire de Libération). Le document en question, titré «Science of Military Strategy», mentionne l’existence de cyber-opérations menées par des spécialistes opérant pour l’armée chinoise.

lire l'article

On peut aussi lire cet

article (en anglais)

L'ANSSI publie le guide « Comprendre et anticiper les attaques DDoS »

Publié le 19/03/2015

Les attaques par déni de service distribué (Distributed Denial of Service ou DDoS) constituent une menace pour toute organisation disposant d’un système d’information connecté à Internet et visent à rendre un ou plusieurs services informatiques indisponible(s).

Simple à mettre en œuvre, notamment à l’aide d’outils et de services disponibles en ligne, c'est une méthode privilégiée pour des attaquants.

Le guide ANSSI présente les solutions existantes permettant d’anticiper cette menace et d'y faire face.

lire l'article

Télécharger le guide

La CNIL publie son avis sur le projet de loi relatif au renseignement

Publié le 20/03/2015

(texte CNIL)

La CNIL s'est prononcée, lors de la séance plénière du 5 mars 2015, sur ce projet de loi, dans sa version alors envisagée par le Gouvernement. Le projet de texte a sensiblement évolué depuis cette date, en tenant compte, sur plusieurs points de l'avis de la Commission. En particulier, des garanties substantielles ont été apportées sur les points suivants :

• S'agissant des interceptions de sécurité ,

le projet de loi a été précisé afin de limiter les personnes pouvant faire l'objet de telles " écoutes ". Il prévoit dorénavant la nécessité d'une autorisation expresse pour intercepter les correspondances des personnes qui ne font pas l'objet d'une surveillance particulière mais qui appartiennent à l'entourage d'une personne surveillée et qui sont susceptibles de jouer un rôle d'intermédiaire ou de fournir des informations essentielles.

• S'agissant du recueil de données en temps réel sur les réseaux des opérateurs ,

le projet de loi précise que de telles opérations ne peuvent porter que sur les données techniques de connexion, et en aucun cas sur le contenu des correspondances échangées (téléphone, courriel, contenu des SMS, etc.).

• Les conditions de mise en œuvre et de contrôle des dispositifs techniques de proximité (dits " IMSI catcher ") ont été précisées.

La nature des données pouvant être recueillies par ces dispositifs a été limitée et des conditions de conservation plus rigoureuses ont été prévues s'agissant des correspondances.

• Enfin, les techniques actuellement dévolues à la seule police judiciaire, et particulièrement intrusives (pose de balises de localisation, de micros ou utilisation de key-loggers), ne pourront être utilisées par les services de renseignement qu'en dernier ressort, si aucun autre moyen n'est utilisable. De même, les durées de mise en œuvre de ces techniques et de conservation des données ainsi recueillies ont été réduites.

Le contrôle des fichiers de renseignement constitue une exigence fondamentale afin d'asseoir la légitimité de ces fichiers dans le respect des droits et libertés des citoyens. Aussi la CNIL a proposé que le projet de loi lui permette d'exercer un contrôle, selon des modalités particulières, adaptées aux activités des services de renseignement, et en coopération notamment avec la CNCTR (Commission Nationale de Contrôle des Techniques de Renseignement). Cette proposition n'a pour l'heure pas été suivie d'effet.

Lire l'avis CNIL

Lire la deliberation complete CNIL

Pour faire suite, un excellent article

à lire par ici

Promis, le gouvernement ne fera pas un PRISM francais...

Publié le 19/03/2015

Si "la surveillance de masse est devenue chose courante aux Etats-Unis", le lanceur d’alerte Ed. Snowden a également déclaré que les Etats-Unis n’est pas le seul pays à être concerné par la surveillance.

Ainsi peut-on légitimement se poser la question de la France, notamment du fait des différentes mesures présentées ce jeudi en Conseil des ministres.

Ainsi l'article 3 du projet de loi renseignement deux nouveaux dispositifs «d'urgence» :

* Afin de détecter ces comportements suspects, le gouvernement envisage de faire installer, sur les équipements réseau des intermédiaires techniques, l'équivalent d'une «boîte noire» permettant de détecter les comportements suspects.

En clair, le gouvernement se propose d'intercepter et d'analyser toutes les transactions directement au niveau des opérateurs télécom!

* La seconde mesure «d'urgence» étend justement les moyens de cette surveillance : Le gouvernement souhaite en effet obtenir les données de connexion des suspects de terrorisme en temps réel, et non plus sur demande!

Ces différentes mesures seront visées par la nouvelle "Commission nationale de contrôle des techniques de renseignement" (CNCTR), l'autorité administrative indépendante créée pour contrôler les écoutes. Selon Matignon, les risques pour les libertés individuelles seront ainsi... minimisés!

Il semble donc plus que jamais intéressant de se rappeler la chanson

rien-a-cacher de la parisienne libérée, accompagnée de Jérémie Zimmermann(la Quadrature du Net)

Article d'origine du figaro

lire l'article

Autre article du figaro rapelant les contraintes actuelles des operateurs :

lire l'article

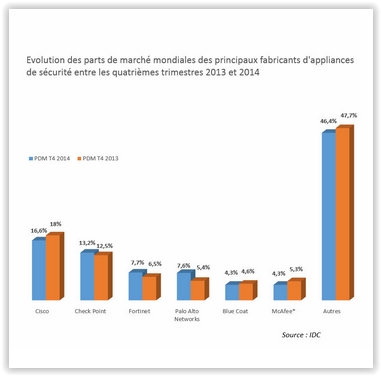

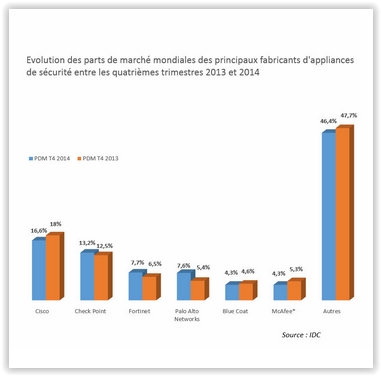

Le marché mondial des appliances de sécurité a décollé fin 2014

Publié le 19/03/2015

Selon les derniers chiffres d'IDC, les ventes cumulées de boîtiers UTM, VPN et d'IDS/IPS ont bondi de 16,7% au 4e trimestre 2014.

Il faut se souvenir que 2014 a été l'année d'importants cas de piratages informatiques. Aussi "de nombreuses entreprises (...) ont réalisé à quel point elles sont exposées à des menaces, indique Ebenezer Obeng-Nyarkoh, analystes chez IDC. Pourtant, bon nombre d'entre elles n'en ont toujours pas fait assez pour protéger leurs systèmes d'information.»

A noter, ce marché reste fortement tiré par les Etats Unis, alors que l'Europe de l'Ouest a peu participé à cette progression.

Par ailleurs, cette croissance du marché n'a pas profité aux appliances dédiées au VPN (-10% en volume comme en valeur au quatrième trimestre 2014) mais plutôt aux UTM, qui bondissent de 18% ainsi qu'aux produits de détection et de prévention des intrusions (+9,2% en terme d'unités).

lire l'article.